供应链攻击新手法

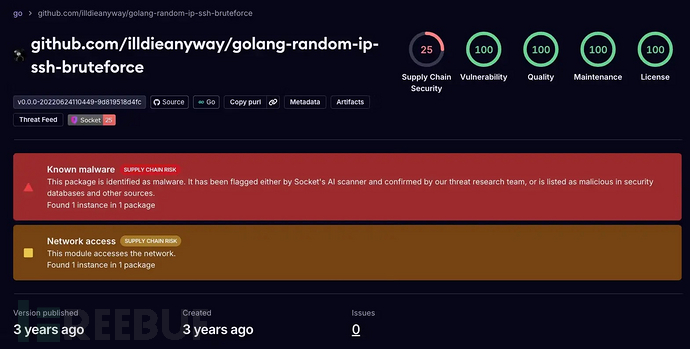

网络安全研究人员发现一种针对开发者的新型供应链攻击。攻击者通过名为"golang-random-ip-ssh-bruteforce"的恶意Go模块包,伪装成合法的SSH暴力破解工具,暗中窃取凭证用于网络犯罪活动。

该恶意软件会持续扫描随机IPv4地址上暴露的TCP 22端口SSH服务,使用内置的用户名-密码字典尝试认证,并将成功获取的凭证立即发送给攻击者控制者。

隐蔽性极强的攻击模式

这种攻击的阴险之处在于,受害者误以为自己正在进行合法的渗透测试或安全研究,实际上却不知不觉地将发现直接提供给网络犯罪分子。

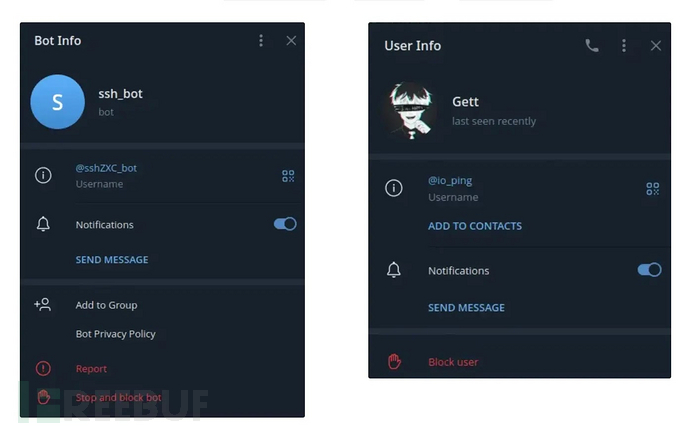

Socket.dev分析师发现,该恶意包自2022年6月24日起活跃。当首次成功登录SSH时,软件会自动将目标IP地址、用户名和密码发送到硬编码的Telegram机器人端点,该端点由GitHub上名为"IllDieAnyway"的俄语威胁行为者控制。

技术实现与规避机制

该恶意软件的技术实现展示了精密的规避策略,旨在保持操作安全的同时最大化凭证收集。

软件包含一个刻意精简的字典,仅包含常见默认凭证如"root:toor"、"admin:password"以及针对IoT设备的组合如"root:raspberry"和"root:dietpi"。这种设计减少了网络噪音,加快了扫描速度,同时为操作者提供了合理的推诿空间。

核心恶意功能围绕一个硬编码的Telegram API端点:https://api.telegram.org/bot5479006055:AAHaTwYmEhu4YlQQxriW00a6CIZhCfPQQcY/sendMessage。当认证成功时,软件会向该端点发送HTTP GET请求,以"ip:用户名:密码"格式将泄露的凭证传输到聊天ID 1159678884,关联Telegram用户@io_ping。

该恶意软件特意配置SSH连接使用HostKeyCallback: ssh.InsecureIgnoreHostKey()来绕过服务器验证,实现对多样化目标的快速凭证测试。图中展示了Socket AI扫描器检测到恶意包中的字典文件(wl.txt),突出显示了针对IoT设备、单板计算机和配置仓促的linux系统的特定凭证组合。

参考来源:

Malicious Go Module Package as Fast SSH Brute Forcer Exfiltrates Passwords via Telegram

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)